Тесты цифровой техники

|

|

|

|

Мобильные приложения: безопасная свобода

23.12.2014 16:33

версия для печати

Прорыв в менталитете Совсем немного времени назад вопрос нарушения периметра компании был одним из самых обсуждаемых на мероприятиях, собиравших специалистов по информационной безопасности. Все хотели знать, как добиться того, чтобы периметр не нарушался, какие инструменты есть для его сохранения в неприкосновенности. В результате в компаниях и госструктурах всех размеров начинались военные действия между ИТ и остальным персоналом, так как сотрудники не хотели отказываться от привычных посиделок в соцсетях и блогах, а службы безопасности пытались запретить любые попытки нарушения периметра и выхода в «такой враждебный» Интернет.

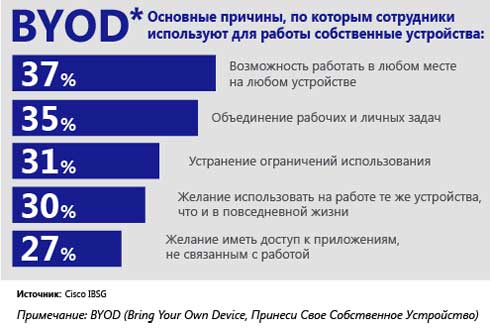

«Не думать о безопасности, принимая решение об использовании мобильных бизнес-приложений, нельзя. Преимущества работы через мобильные приложения неоспоримы. Мало кто может позволить себе без потери эффективности выпадать из рабочих процессов, отказываясь от использования мобильных приложений в современных условиях, когда уровень мобильности людей растет и времени на принятие решений остается все меньше. Так что нужно отбросить лишние страхи в отношении безопасности работы с мобильных устройств: здесь просто необходим грамотный и сбалансированный подход, учитывающий потребности и особенности конкретного бизнеса, – комментирует Артем Андреев, главный специалист управления маркетинга по мобильным приложениям компании ЭОС – разработчика СЭД и ECM-решений. - Конечно, проблема нарушения периметра не исчезла - изменилось отношение к ней. С каждым месяцем люди хотят все больше быть мобильными, это уже иной образ жизни, и дальше этот тренд будет только усиливаться – недаром производители «железа» все активнее разрабатывают носимые гаджеты. Так что отказываться от использования мобильных бизнес-приложений нет смысла, мы видим, какова их эффективность на опыте наших клиентов. Надо просто побороть страхи: сейчас есть решения, обеспечивающие безопасность работы мобильных приложений даже в таких критически важных областях, как СЭД – надо просто грамотно их подбирать и применять». Свой гаджет ближе к телу Один из трендов в области мобильности – BYOD (Bring Your Own Device) – предполагает использование в рабочих целях собственных устройств сотрудников. Это удобно и для сотрудников, и для работодателя, ведь далеко не каждая организация готова инвестировать в приобретение гаджетов для всех сотрудников. Экономически BYOD выгоден, однако с точки зрения безопасности тут есть ряд подводных камней.

Прежде всего, надо учитывать тот факт, что наиболее распространенная операционная система – Android: гаджеты на ней наиболее доступны по цене и разнообразию. Опасность заключается в том, что для этой ОС написано очень много вредоносных программ и не каждый владелец знает, как защититься от них. Гаджеты на iOS – в противовес Android – не относятся к категории бюджетных, поэтому проигрывают по уровню проникновения. Зато вирусов, нацеленных на пользователей этой ОС, не так много. И тут опасность в другом: в погоне за получением бесплатного контента пользователи часто идут на jailbreak – взлом ОС, а это приводит к нарушению программного кода и целостности данных. Смартфоны и планшеты на ОС Windows пока проигрывают по уровню проникновения двум другим «операционкам» в силу новизны, но и под нее вирусы уже есть. Кроме того, в случае BYOD ситуация осложняется еще и тем, что вряд ли найдется компания, все сотрудники которой сделают выбор в пользу гаджетов на одной ОС – скорее всего, это будет своеобразный «зоопарк» оборудования. Так что наличие вирусов – не единственная проблема, с которой придется разбираться ИТ-отделу: здесь и физические потери, и возможность утечки информации по второстепенным или неочевидным каналам, таким как скриншоты, копирование в буфер обмена и так далее. Поэтому в некоторой степени самое важное – это осознание существования угроз. «Защита данных – это в любом случае головная боль отдела или сотрудника, отвечающего за безопасность в конкретной организации, – убежден Артём Андреев. – Для решения этих задач есть множество рычагов. Есть возможность оградиться с помощью ЭЦП, кроме того, мы, например, предлагаем передавать данные не через http, а через https, чтобы они шифровались. Есть у различных ОС и внутренние ресурсы. У некоторых гаджетов Samsung под Android есть функция, благодаря которой можно выделить отдельную бизнес-область, куда будут помещаться все приложения, которые относятся к работе, и эта область уже будет шифроваться и защищаться отдельно от мультимедийной части. Хорошо себя зарекомендовали и MDM-решения, с помощью которых можно управлять мобильными устройствами удаленно, в том числе даже блокировать их в случае физической потери. В любом случае – когда в организации есть четко сформулированная политика безопасности, все проблемы решаемы. Кроме того, когда есть выверенная политика, даже привести к единому стандарту работу мобильных приложений на пользовательских устройствах гораздо проще». К слову, использование MDM-систем снимает целый ряд проблем, причем независимо от того, присутствует ли в компании «зоопарк» операционных систем. С помощью MDM можно не только управлять гаджетами в масштабе всего предприятия или организации и каждого сотрудника в отдельности, но и обеспечить необходимый уровень защиты. К примеру, можно осуществлять контроль доступа по пользователям, данным или устройствам, а также контроль сетевых подключений, принудительную проверку подлинности и шифрование. Благодаря MDM можно сохранять исходные пользовательские характеристики операционных систем и функции шифрования по желанию пользователя, что особенно актуально в рамках BYOD. Точка доверия Между тем, вопросы безопасности мобильных приложений не всегда и не для всех так уж актуальны, как кажется. Далеко не каждая компания может похвастаться тем, что ее данные могут быть всерьез интересны конкурентам. К тому же можно разграничить критически важную и не столь значимую информацию – потеря последней не принесет убытков, поэтому инвестировать надо в защиту первой, а иногда просто категорически нельзя позволять ей покидать периметр, так что и о работе с такими данным через мобильные приложения речи не идет.

Одним из самых важных вопросов безопасности при работе с документами остается аутентификация пользователя, вносившего изменения или подписывавшего документ. По мнению экспертов, средства аутентификации должны быть надежными и неклонируемыми – только при соблюдении этих требований можно быть уверенными в том, что документ подписан именно тем человеком, который имеет на это право. В качестве средства аутентификации пользователя и идентификации электронной подписи нужно использовать устройство с аппаратной реализацией криптографии. Сейчас для этого можно использовать токены с USB или microUSB-разъемом для смартфонов и планшетов, смарт-карты и даже мобильные телефоны, в MicroSD-токен которых «вшиты» средства криптозащиты. Преимуществом последней технологии является то, что она может использоваться на всех телефонах старше 1995 года выпуска, да и сам гаджет всегда с клиентом, так что его потеря будет сразу замечена. В последнее время в качестве средств аутентификации могут использоваться даже смартфоны с NFC-модулем. Наличие такой широкой линейки аппаратных средств аутентификации дает некую технологическую свободу – для каждого конкретного проекта можно подобрать нужный форм-фактор. Кроме того, в некоторых случаях привычной многим двухфакторной идентификации недостаточно, необходима двухфакторная взаимная аутентификация: это касается, прежде всего, важных документов, для которых используется усиленная квалифицированная электронная подпись. Средства аутентификации должны соответствовать уровню надежности подписи. Термин «взаимная» предполагает, что пользователь уверен, что входит в нужную систему, а система в свою очередь должна удостовериться, что это именно тот пользователь, который имеет права на работу в ней. Таким образом, рынок на данный момент готов дать ответы на все вопросы, касающиеся информационной безопасности при использовании мобильных приложений для бизнеса. Многообразие решений позволяет максимально обезопасить свою компанию или организацию в условиях растущей мобильности пользователей и таких набирающих силу трендов, как BYOD. Автор: Алена Журавлева (info@mskit.ru) Рубрики: Интеграция, ПО, Безопасность Ключевые слова: информационная безопасность организации, безопасность, СЭД, мобильные приложения, информационная безопасность

наверх

Для того, чтобы вставить ссылку на материал к себе на сайт надо:

|

||||||

А знаете ли Вы что?

MSKIT.RU: последние новости Москвы и Центра13.05.2025 СЭД на Балтике: в Калининграде обсудили цифровизацию документооборота

|

||||

Сейчас ситуация изменилась. Нет, конечно, вопросы безопасности не перестали волновать ИТ-специалистов, но военные действия подошли к концу: бороться с выходом в Сеть было возможно до того момента, как мобильный Интернет стал общедоступным и высокоскоростным, а планшеты и смартфоны начали свое победное шествие. В нынешних условиях запрещать соцсети, мессенджеры и другие подобные сервисы бесполезно. К тому же многие компании сделали их средством общения с клиентами или между сотрудниками.

Сейчас ситуация изменилась. Нет, конечно, вопросы безопасности не перестали волновать ИТ-специалистов, но военные действия подошли к концу: бороться с выходом в Сеть было возможно до того момента, как мобильный Интернет стал общедоступным и высокоскоростным, а планшеты и смартфоны начали свое победное шествие. В нынешних условиях запрещать соцсети, мессенджеры и другие подобные сервисы бесполезно. К тому же многие компании сделали их средством общения с клиентами или между сотрудниками.

«Как показывает наш опыт, более актуальны вопросы безопасности и защиты своих данных для госструктур, а вовсе не для бизнеса. У государственных ведомств есть жесткие регламенты, строгие требования к безопасности, к тому же они часто работают с персональными данными – все это накладывает свои требования и на работу мобильных приложений, – рассказывает Артём Андреев. – Самый сложный, но самый надежный способ защиты предполагает отсутствие доступа извне к СЭД, используемой в организации. Для того, чтобы была возможность работать с разрешенными данными с мобильных устройств, выделенный сотрудник на флешке переносит информацию в другую базу данных, доступную для мобильных пользователей. Согласно установленному регламенту проходит и обратный обмен данными. Таким образом защищается критически важная информация. Однако такие примеры – скорее, исключение, чем практика. Для более стандартных случаев мы с нашими технологическими партнерами предлагаем целый спектр решений».

«Как показывает наш опыт, более актуальны вопросы безопасности и защиты своих данных для госструктур, а вовсе не для бизнеса. У государственных ведомств есть жесткие регламенты, строгие требования к безопасности, к тому же они часто работают с персональными данными – все это накладывает свои требования и на работу мобильных приложений, – рассказывает Артём Андреев. – Самый сложный, но самый надежный способ защиты предполагает отсутствие доступа извне к СЭД, используемой в организации. Для того, чтобы была возможность работать с разрешенными данными с мобильных устройств, выделенный сотрудник на флешке переносит информацию в другую базу данных, доступную для мобильных пользователей. Согласно установленному регламенту проходит и обратный обмен данными. Таким образом защищается критически важная информация. Однако такие примеры – скорее, исключение, чем практика. Для более стандартных случаев мы с нашими технологическими партнерами предлагаем целый спектр решений».